Linus Henze가 iOS 15.4.1에서 Fugu15 탈옥을 시연합니다.

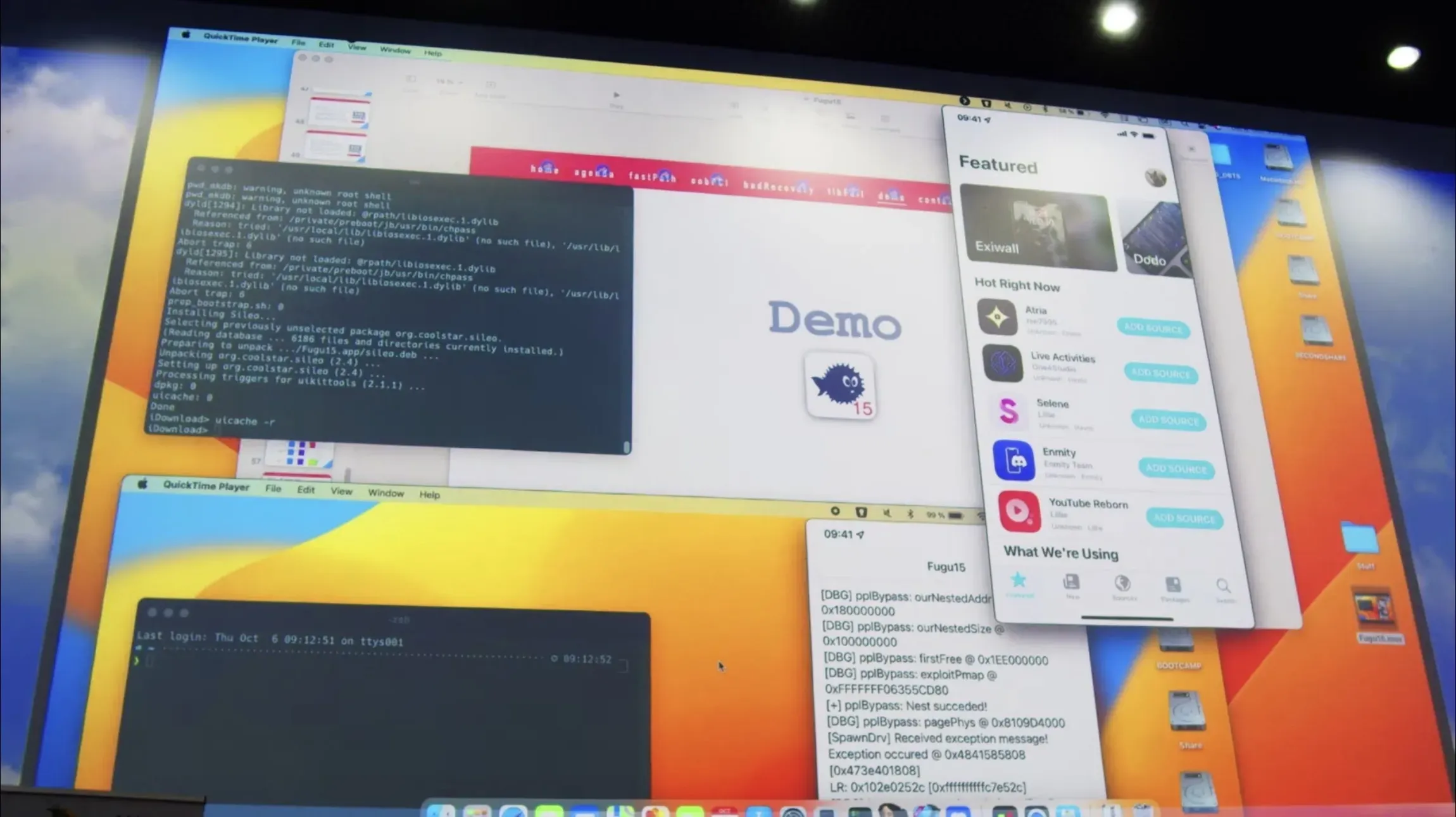

오늘은 많은 열렬한 탈옥자들이 기다려온 날입니다. 보안 연구원인 Linus Henze는 Objective by the Sea 보안 컨퍼런스에서 매우 기대되는 기조 연설을 했습니다. 이 기간 동안 그는 재미있는 Safari 기반 JailbreakMe 방법을 사용하여 iOS 15.4.1 장치에서 Fugu15 탈옥을 시연했습니다.

사파리를 통한 설치

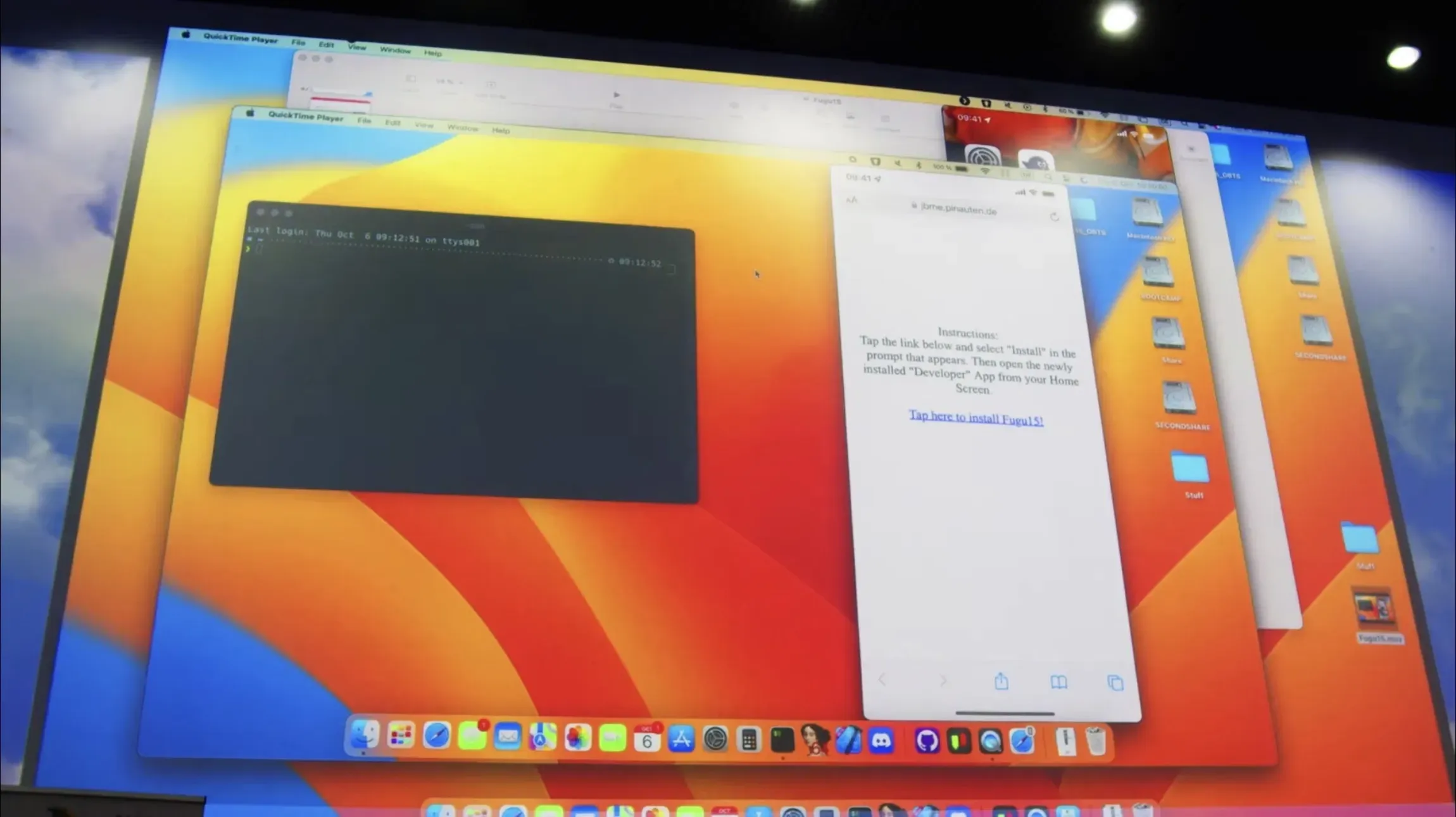

데모 비디오에서 Henze는 https://jbme.pinauten.de/iPhone의 표준 Safari 웹 브라우저로 이동하고 웹 페이지의 핫 링크를 클릭하여 홈 화면에 Fugu15 앱 설치를 시작합니다.

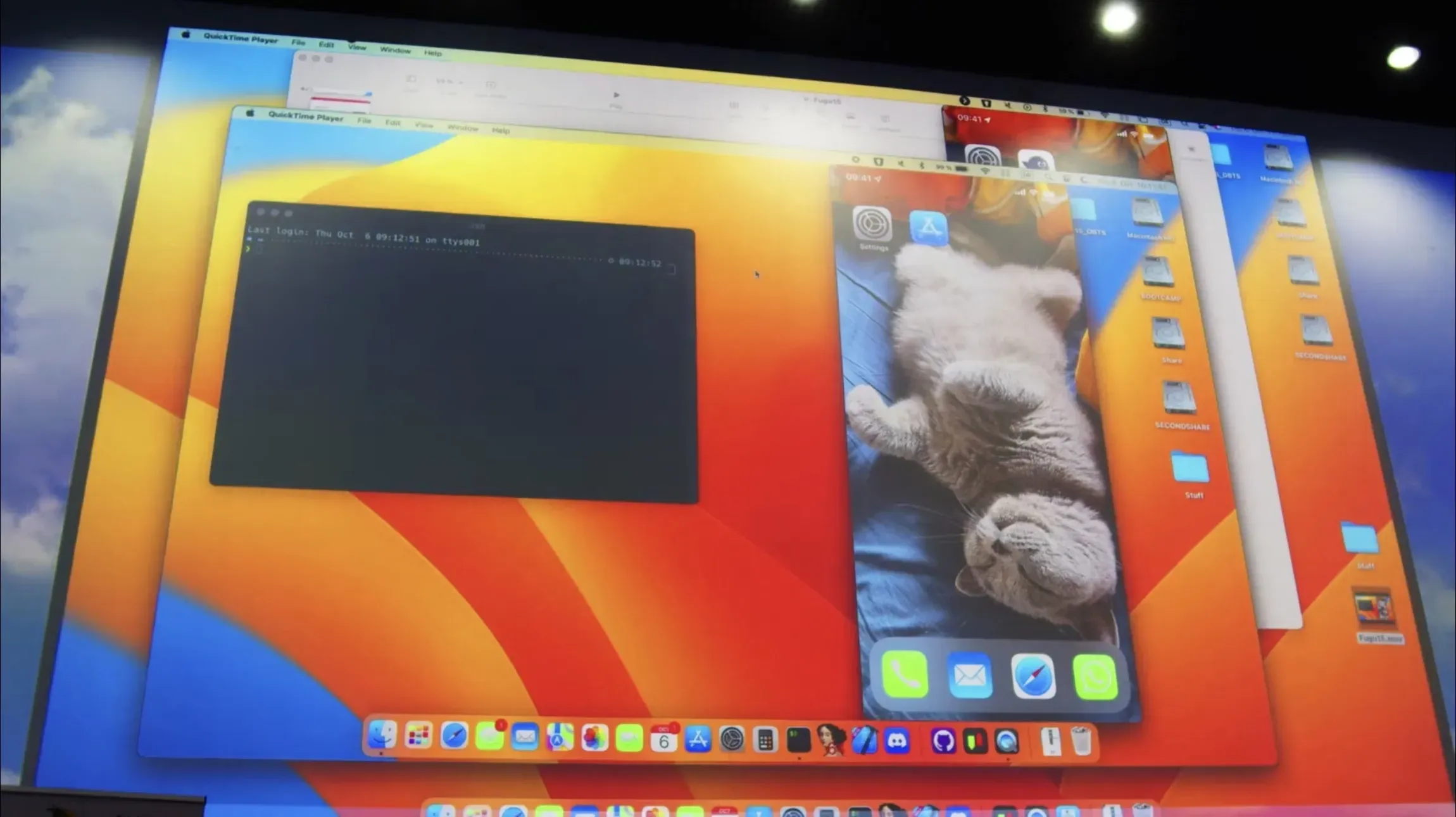

Henze가 iOS 팝업 창에서 설치를 확인하면 Fugu15 앱이 App Store의 앱과 동일한 방식으로 홈 화면에 로드됩니다. 완료되면 앱 아이콘이 Fugu15 앱이 아니라 Apple Developer 앱처럼 보입니다.

Henze는 Apple Developer 앱이 홈 화면에 표시되는 이유는 장치에 Fugu15를 다운로드하기 위해 진정으로 서명된 앱이 필요하기 때문이라고 설명합니다. 이 작업이 완료되면 Fugu15를 앱에 주입할 수 있습니다. 이는 Henze가 새로 다운로드한 Apple 개발자 앱을 실행한 직후에 발생합니다.

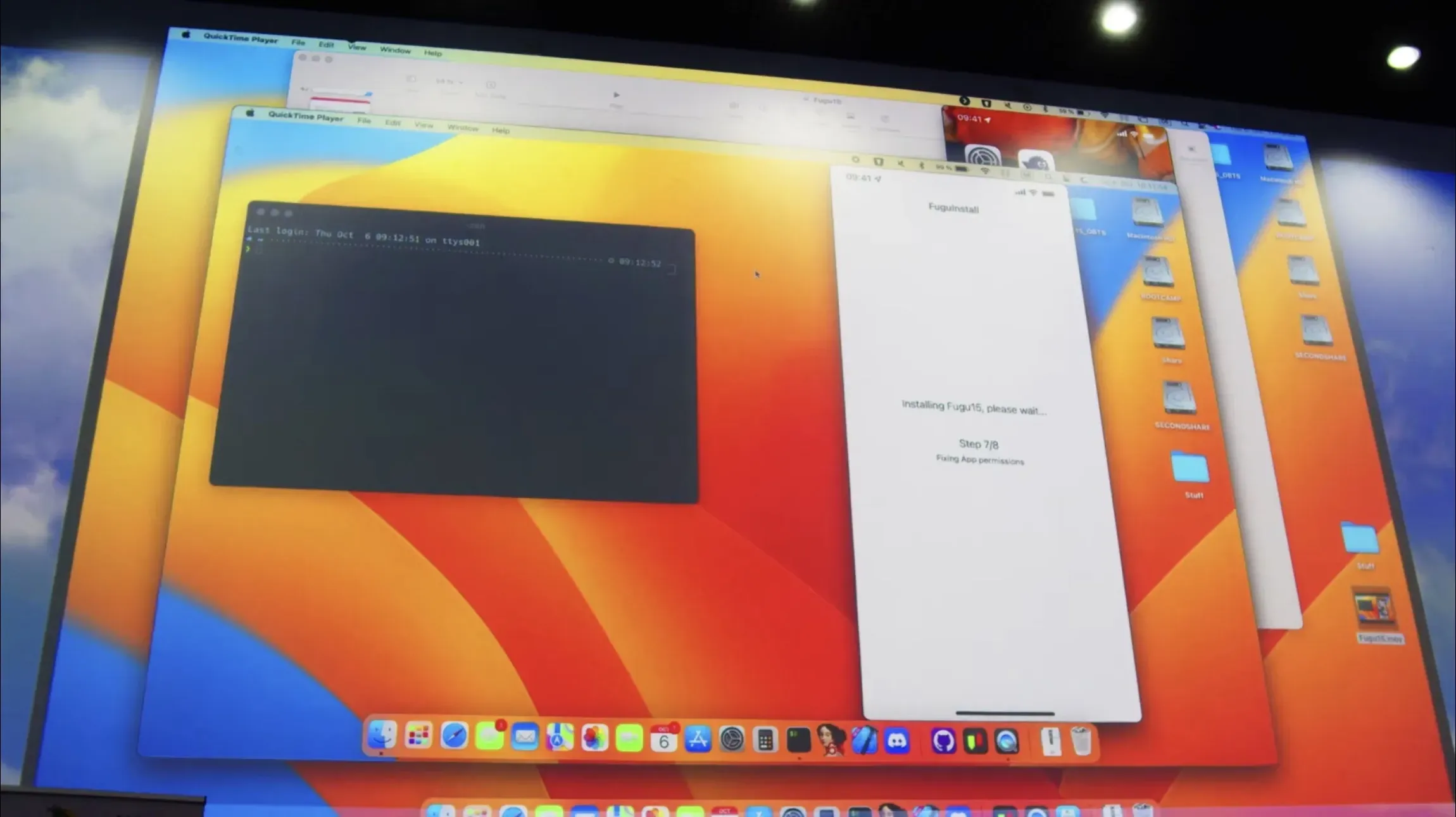

잠시 후 앱에서 Henze가 개발자 앱을 제거하라는 메시지를 표시하고 Fugu15 탈옥 앱을 그대로 둡니다.

탈옥 버튼을 누르면

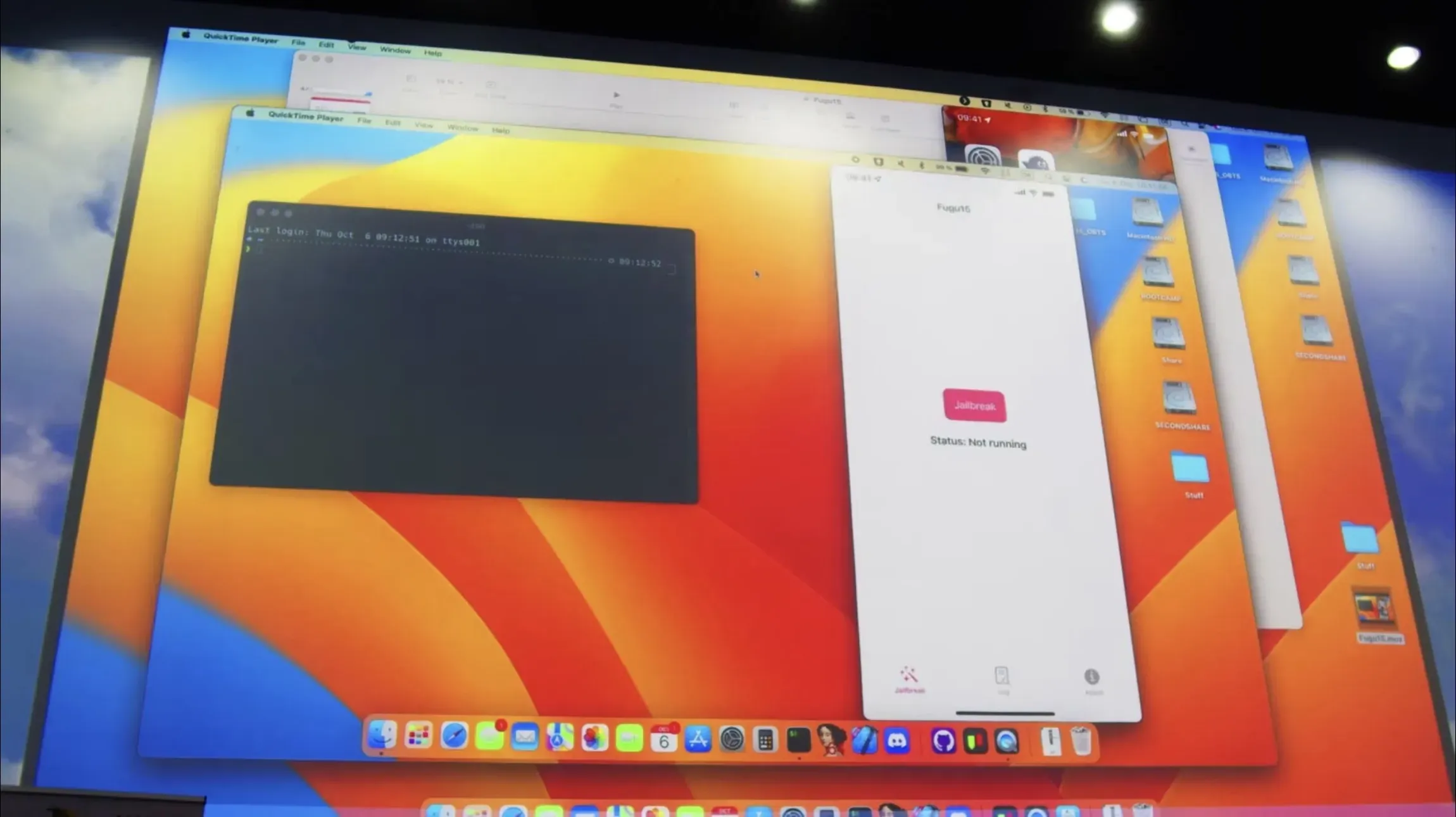

Fugu15 앱에서 Henze가 행복하게 누르는 외로운 탈옥 버튼을 볼 수 있습니다.

탈옥 프로세스가 완료된 후 Henze는 로그로 전환하여 방금 발생한 모든 것을 표시한 다음 Mac의 터미널로 이동하여 Procursus 부트로더를 설치합니다.

Fugu15의 Sileo와 Prokurs

실제로 Fugu15는 Odyssey, Taurine 및 Cheyote 탈옥에서 Odyssey 팀이 사용하는 것과 동일한 Procursus 부트로더를 설치합니다. 즉, Sileo 패키지 관리자(Cydia 아님)가 장치에 설치됩니다.

데모가 끝날 무렵 Henze는 Sileo를 소개하면서 그의 Fugu15 탈옥이 루팅되지 않았고 탈옥 조정이 아직 호환성을 위해 업데이트되지 않았기 때문에 현재 설치할 탈옥 조정이 없다고 설명합니다. 이 경고는 같은 이유로 Cheyote를 아직 공개적으로 출시하지 않은 수석 Odyssey 개발자 Team CoolStar가 표현한 것과 동일한 어조를 반영합니다.

Henze의 Fugu15 탈옥 프로젝트는 CoreTrust 버그에 의존하여 Fugu15 탈옥 앱에 서명하고 AMFI(Apple Mobile File Integrity)를 우회합니다. 또한 페이지 보호 계층(PPL)/포인터 인증 코드(PAC) 우회와 PPL 메모리에 쓰기를 허용하는 버그를 사용하는 것으로 보입니다.

현재 Fugu15는 A12 장착 기기를 지원하는 것으로 나타났으며 iPhone XS 이상을 포함하여 최대 iOS 15.5 베타 4까지 작동합니다. 대부분의 사용자가 베타 버전이 아니므로 iOS 15.4.1이 지원하는 최신 공개 iOS임을 의미합니다. iPhone X 및 이전 모델과 같은 구형 장치에 대한 지원이 향후 추가될 수 있다는 점에 유의해야 합니다. Fugu15는 Fugu14가 unc0ver에 있는 것처럼 풀리지 않습니다.

Linus Henze와 함께 실시간 시청

Henze의 프리젠테이션이 포함된 Objective by the Sea 보안 컨퍼런스의 전체 비디오 스트림은 YouTube에서 볼 수 있습니다.

이 글을 쓰는 시점에서 Fugu15 출시 날짜를 알 수 없기 때문에 커뮤니티는 iOS 15.x 탈옥을 조금 더 기다려야 할 것 같습니다. 그러나 데모는 iOS 15.0-15.1.1용 Cheyote 릴리스 또는 iOS 15.0-15.4.1용 Fugu15 릴리스를 기다리고 있든 상관없이 멋진 일이 진행되고 있다고 느낄 만큼 충분히 만족스러웠습니다.

iOS 15.4.1의 뛰어난 Henze 탈옥 데모에 깊은 인상을 받았습니까? 아래 의견란에 알려주십시오.

답글 남기기