De lange, moeilijke manier om de Starlink-terminal te rooten

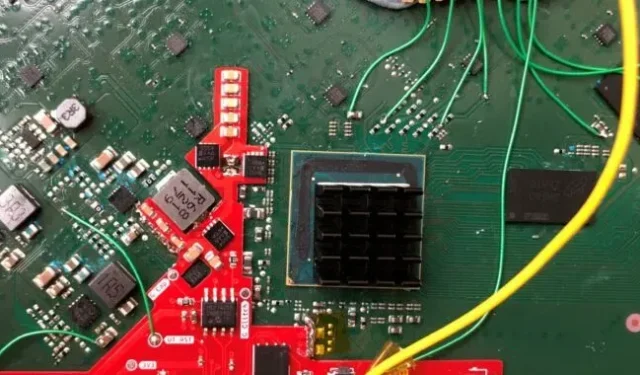

Om root-toegang te krijgen tot een van de gerechten van Starlink, zijn een paar dingen nodig die moeilijk te krijgen zijn: een goed begrip van de lay-out van het bord, eMMC-dumphardware en -vaardigheden, begrip van de bootloader-software en een aangepaste PCB. Maar onderzoekers hebben bewezen dat het mogelijk is.

In hun toespraak “Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal”, hebben onderzoekers van de KU Leuven in België eerder dit jaar op Black Hat 2022 uiteengezet hoe ze willekeurige code konden uitvoeren op een Starlink-gebruiker. Terminal (bijvoorbeeld een schotel) met behulp van een speciaal gemaakte modchip via een spanningsingang. Het gesprek vond plaats in augustus, maar de dia’s en de repository van de onderzoekers zijn recent .

Er is geen directe dreiging en de kwetsbaarheid wordt onthuld en beperkt. Hoewel het omzeilen van de handtekeningverificatie de onderzoekers in staat stelde “de Starlink-gebruikersterminal en de netwerkkant van het systeem verder te onderzoeken”, suggereren de dia’s van de Black Hat-notitie dat Starlink “een goed ontworpen product is (vanuit beveiligingsoogpunt) . ”Het was niet gemakkelijk om de wortelschil te pakken te krijgen, en het resulteerde niet in duidelijke zijwaartse beweging of escalatie. Maar de firmware updaten en Starlink-schotels hergebruiken voor andere doeleinden? Misschien.

Het is niet eenvoudig om de vele methoden en disciplines samen te vatten die onderzoekers gebruiken bij het hacken van hardware, maar hier is een poging. Na een grondige analyse van het bord vonden de onderzoekers breekpunten voor het uitlezen van het eMMC-geheugen van het bord. Na het resetten van de firmware voor analyse, vonden ze een plek waar het introduceren van een foutieve spanning op het onderliggende systeem op een chip (SoC) een belangrijke variabele tijdens het opstarten kon veranderen: “Ontwikkelingslogin ingeschakeld: ja.” spanningsmanipulatie kan veel andere bugs veroorzaken, maar het werkte.

De door de onderzoekers gebruikte modchip is gebaseerd op de RaspberryPi RP2040-microcontroller. In tegenstelling tot de meeste Raspberry Pi-hardware, kun je de belangrijkste Pi-chip nog steeds bestellen en ontvangen als je op zo’n reis gaat. U kunt meer lezen over het firmwaredumpproces op de onderzoekersblog .

Geef een reactie